La C-36 française: La période de l'après-guerre

( )

(

)

( )

)

La page d'accueil de la C-36

7.1 Le contexte historique – la guerre d’Indochine, la guerre d’Algérie

Au lendemain de la 2ième guerre mondiale, la France fait face au problème de la décolonisation. D'abord avec la guerre d’Indochine (1945-1954) et ensuite avec la guerre d’Algérie (1954-1962). Dans les deux cas, ces guerres se terminent par l'indépendance des nations qui étaient sous le joug français.

7.2 Le chiffrement français – La C-36: une pièce de musée, son retrait

7.2.1 Indochine

Durant la 2ième guerre mondiale, l’Indochine fut envahie par les Japonais. Ainsi quand l'état français revient en 1945, il n'existe plus aucun moyen de chiffrement sur place. Les documents que j'ai consultés, citent l'usage de plusieurs systèmes de chiffrements: B-211, Typex, mais surtout la M-209 et le SLIDEX [1]. De nombreux messages demandent à la métropole des dotations de plus en plus importantes de M-209. Aucun document ne site la C-36. Elle semble totalement absente des opérations.

Voici un exemple de document qui laisse supposer l'usage exclusif de la M-209 pour les petites unités (SHD-10H1867 1954):

Mai 1954 – Secrétariat d'état à la guerre à Mr le général cdt

en chef des forces terrestre, navales et aériennes en Indochine

– objet: gestion des machines à chiffrer légères. ....

Les machines à chiffrer légères actuellement en service en Indochine

(Converter M-209) seront prises en compte par le service du matériel

des transmissions.

Note de bas de page:

[1] Les systèmes Typex et SLIDEX sont des systèmes de chiffrements anglais

datant de la 2ième guerre mondiale. La Typex est une machine à chiffrer

utilisant des rotors comme l’Enigma. Le système Slidex est plutôt un système

de camouflage. Il substitue un élément du clair (mots, lettres, chiffres, ...)

en un bigramme de deux lettres correspondant aux cordonnées de l’élément sur

une feuille de papier.

7.2.2 Algérie

De même, j'ai inspecté de nombreux documents militaires de la période de la guerre d'Algérie. Aucun ne mentionne la C-36. Inversement, la M-209 est cité à de nombreuses occasions. En voici un exemple (SHD-1H3623 1960):

17/6/59 – Rapport d'inspection d'un atelier de chiffrement (à Oued

Athmenia). A la question "A quelle heure les machines sont mises à la

clé ? ", réponse: pas de M-209.

|

|

|

|

|

7.2.3 La métropole et la C-36 M2

La métropole possède des C-36, mais utilisées sans doute que pour l'instruction ou comme moyen de secours.

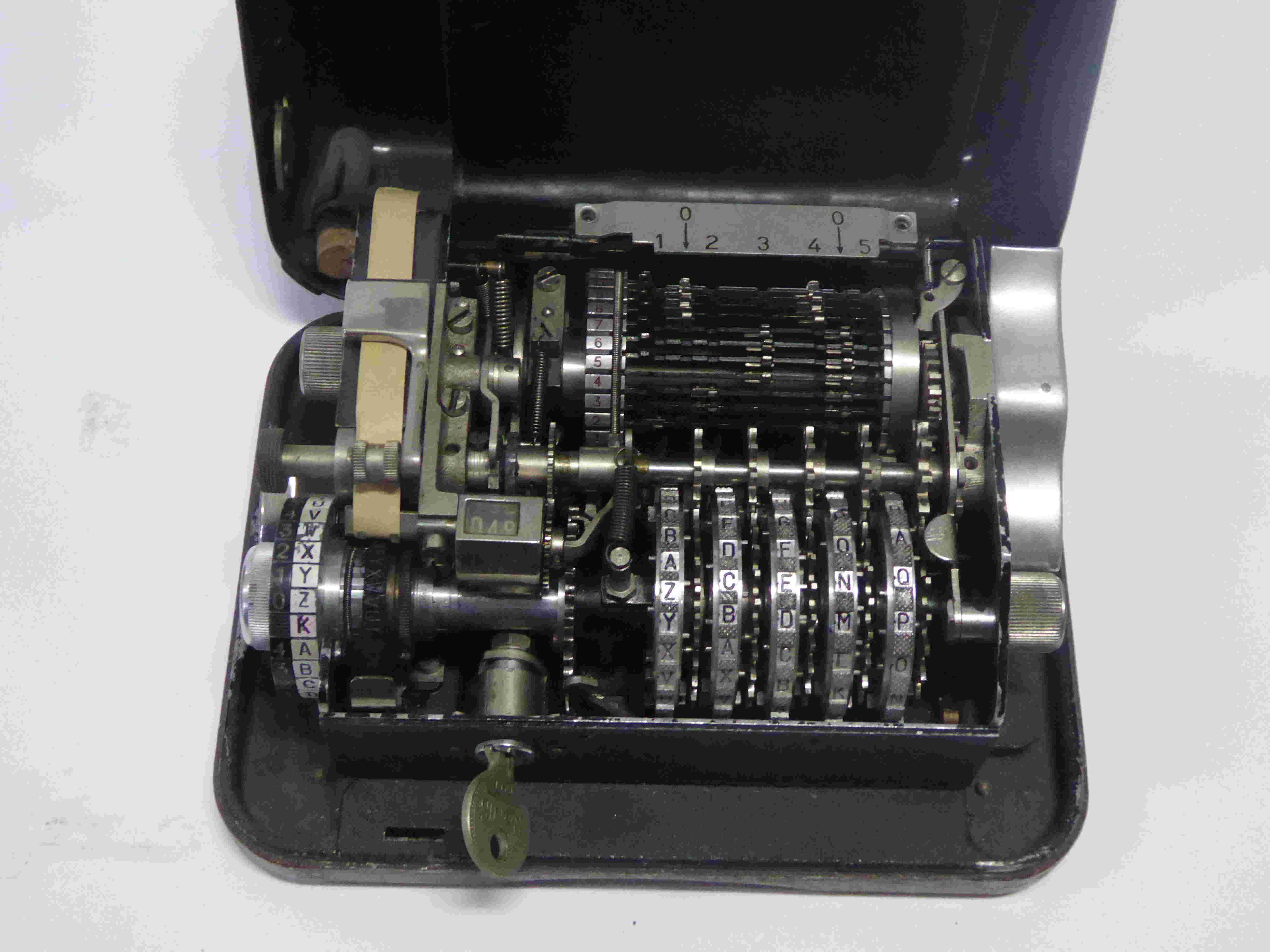

A partir de 1950 apparaît un nouveau modèle de C-36, le modèle 2 (M2) (Proc 2008, Fabreguettes 2002). Les tétons (lugs) fixes sont remplacés par des curseurs comme sur la M-209. La roue des types n'est plus figée. Il est possible de la configurer avec un alphabet désordonné. Bien que ces améliorations semblent améliorer de manière importante sa sécurité, la C-36 M2 n’apparaît toujours pas sur les théâtres d'opération (Indochine et Algérie).

A partir de 1960, les petites machines (C-36 et M-209) disparaissent et sont remplacées par la CX-52 et la CD-57. On peut remarquer la confiance continue de l'armée française dans les machines de chiffrement de Mr Hagelin. Finallement, après leur retrait, les C-36 et les M-209 furent pour la plupart détruites. Le nombre de C-36s qui restent doit être bien bas.

Remarque : la machine CD-57 peut émuler la C-36 sans overlap ainsi que la M2. La version française de la CX-52 peut émuler non seulement la C-36 mais aussi le M-209 et la C-36 M2. Cela a sûrement facilité la transition (voir ci-dessous).

7.3 Les variantes de la clé de base

Un document de l'ARCSI (Fabreguettes 2002) décrit l’usage de la C-36 après guerre. Il fait état du changement de temps en temps des barrettes qui supportent les tétons (lugs) à l’intérieur d’un réseau de chiffrement. Ces changements étaient réalisées que rarement car il fallait démonter la machine et ne pouvaient être réalisés que dans un atelier de réparation. Le nombre de configurations possibles est très faible. Il n'existe en fait que les six configurations suivantes :

1: 2: 3: 6: 13, 1: 2: 3: 7: 12, 1: 2: 4: 5: 13, 1: 2: 4: 6: 12, 1: 2: 4: 7: 11, 1: 2: 4: 8: 10En effet, ce sont les seules qui permettent d'obtenir tous les décalages possibles de 0 à 25 et du fait qu'elles sont ordonnées, elles permettent de réutiliser les barrettes existantes. Par contre, si on veut réutiliser les deux premières barrettes qui possèdent chacune deux lugs, il faut supprimer le 2ième téton (lug). En revenant au Mt Valérien, j'observais de nouveau la C-36 (config B) et j'aperçus des traces de limes à l'emplacement du 2ième téton (lug) des deux premières barres. Mon hypothèse se confirmait.

7.4 Cryptanalyse

Juste après guerre, le général italien Luigi Sacco publie une nouvelle édition de son manuel de cryptographie (Sacco 1947). Il décrit plusieurs machines à chiffrer notamment l’Enigma et les machines Hagelin C-36 et C-38. Il juge que ces machines offrent un bon niveau de sécurité. La seule attaque qu’il imagine contre ces machines, c’est l’utilisation de messages superposés utilisant la même clé (in-depth). En conséquence, il conseille de changer les clés d’autant plus fréquemment que le trafic est important.

En ce qui concerne la C.36 il donne un exemple de déchiffrement à partir de trois messages chiffrés avec la même clé. Quelques dizaines d’années après guerre, plusieurs articles et ouvrages s’attaquent au cassage de la M-209 et redécouvrent les méthodes allemandes. La plupart des méthodes décrites peuvent s’appliquer à la C-36. Nous ne citerons que deux ouvrages.

- D’abord le livre de Deavours & Kruh sur les machines à chiffrer (Deavous and Kruh 1985) qui donne un exemple de la reconstitution de la configuration des ergots (Pins) d’une C-35 à partir d’un mot probable (crib). De même les grandes lignes du cassage statistique des Hagelin série C sont décrites. Un message de 800 caractères chiffré par la C-35 est donné en challenge.

- Ensuite l’ouvrage de Baker sur la cryptanalyse de la M-209 (Barker 1977) décrit en détail la méthode statistique qui n’est qu’effleurée dans l’ouvrage précédent.

Dans le chapitre 5.4, j’ai décrit ma méthode pour trouver la clé interne en utilisant la méthode HC (Hill Climbing). Cette méthode comme on l’a déjà dit dérive également de méthodes s’appliquant à la M-209 (Lasry & all 2016).

Réfèrences

- Barker Wayne G., 1977. Cryptanalysis of the Hagelin cryptograph, Aegean Park Press

- Deavours, Cipher A., Kruh, Louis. 1985. Machine Cryptography and Modern Cryptanalysis – Cipher A. Deavours & Louis Kruh, Artech House, Inc, Boston, London.

- Deavours, Cipher A. 1990. SOLUTION OF C-35 TEXTS WITH PARTIAL KEY OVERLAPS, Cryptologia, 14:2, 162-168, DOI: 10.1080/0161-119091864869

- Fabreguettes, J-P, 2002. Étude de la machine à chiffrer C36, Bulletin de l’ARCSI, N°30.

- Sacco, L., 1947. Manuale di crittografia, 3e edition. Rome: Instituto Poligrafico dello Stato.

- SHD – 10 H 1867. 1954. Guerre d'Indochine – Organisation du chiffre – 1950-1954

- SHD – 1 H 3623. 1960. Guerre d'Algérie – ZNC et 14 DI - 1859-1960